วันศุกร์ที่ 1 ก.ค. 59 วันสุดท้ายของวีค 5 แต่เป็นวันแรกของเดือน 7 ก้าวเข้าสู่กรกฎาคมละสินะ

ตามกำหนดการ คือ จริง ๆ แล้ววันนี้จะต้องพรีเซนต์ OWASP Top 10 Web + Mobile แต่ด้วยเหตุการณ์ไม่คาดคิดที่เกิดขึ้นกับ Database ของโฮสเมื่อวาน มัวแต่หาทางกู้ข้อมูลทั้งคืน สไลด์ยังไม่พร้อมพรีเซนต์ เลยขอพี่เขาเลื่อนไปเป็นสัปดาห์หน้าแทน พี่เขาเลยเลื่อนให้เป็นวันพฤหัสหน้า แฮ่~ ขอบคุณคร้าบบบ

เช้านี้ก็หาทางกู้ข้อมูลจากแคชเก่า ๆ ต่อ นี่งงกับ Google Cache ว่ามันเก็บยังไง เก็บแต่ Day 22 แต่ Day 20 21 23 ไม่เก็บ

หมดหนทางละจ้าาา ออกไปกินข้าวดีกว่า หุหุ

เที่ยงนี้แว๊บไปกินอาหารเวียดนามที่ร้านครัวเมืองเว้ แหม่..ไม่ได้กินแหนมเนืองมานาน จัด..กลางสายฝนเลย

มื้อเที่ยงยังไม่ทันจะย่อย มื้อ(เกือบ)เย็นมาอีกแล้วจ้าา KFC ไปอีกกก เลี้ยงดีฝุด ๆ 5555

สรุปคือตัดสินใจเขียนใหม่ #REWRITE โลดดดดดดดดด 🙁 🙁 🙁

นั่งปั่นยาว ๆ ทั้งวันนนนนนนนนนนนนนนนนนนนน เฮ้อ~

เย็นนี้ว่าจะไปฟังงาน 2600 กับเค้าซะหน่อย กว่ารถตู้จะมาก็หกโมงนิด ๆ ละ ตามตารางงานเริ่ม 18.40 น. จะไปทันไหมเนี่ยยยยย ละคือขึ้นรถไป เจอมนุษย์ป้าว่ะ คนขับนี่แหละ บนตลอดทาง อะไรก็ไม่รู้

ถ้าไม่ตีรถเปล่ามานะ ป่านนี้เต็มไปละ

เนี่ยเมื่อเช้าก็ติด เลิกงานแล้วก็ยังติดอีก มันจะไปไหนกันนักหนาวะ

สักพักมีคนขึ้นเว้ย แล้วเขาไปนั่งหน้าตรงข้างคนขับ เอาละ…

ถ้าข้างหลังยังไม่เต็มคราวหน้าไปนั่งหลังนะ

เนี่ยกระเป๋าใหญ่บังกระจกข้าง

ตัวสูงนั่งเนี่ย บังกระจกหลังหมด

นั่งหน้าห้ามเล่นโทรศัพท์นะ เดี๋ยวแสงเข้าตาคนขับ

เฮ้อออออ ตลอดทางอะ ละรถก็ติดมากอะ นั่งมาลงเซ็นทรัลลาดพร้าว ก็ทุ่มนึงละน่ะ ต้องวิ่งข้ามสะพานลอยไปเข้า MRT ฝั่งนู้นอีก ไหน ๆ ก็สายละ แวะถ่ายรูปแป๊บ 555555555555

รถมันติดจริง ๆ ไม่ได้โม้~

ขึ้น MRT สถานีเดียวเอง จากสถานีพหลโยธินมาลงที่สถานีลาดพร้าว

พอออกมาก็วิ่งไปตึก The Connection ละก็วิ่งขึ้นไปชั้น 2 ห้องที่เขาจัดงาน มาถึงนี่ก็ทุ่มสิบห้าละเนี่ย เลทไปครึ่งชั่วโมงละ เค้าก็ดันปิดประตูไว้อีก จะเข้าไปดีไหมเนี่ย กลัวไม่มีที่นั่ง เพราะคราวแล้วห้องนี้นี่คนโคตรล้นอะ สักพักตัดสินใจ..ไหน ๆ ก็มาแล้ว เข้าก็เข้าวะ เปิดประตูเข้าไป เก้าอี้เหลือเยอะแยะแฮะ แปลก..ต่างกับคราวแล้วลิบลับเลย

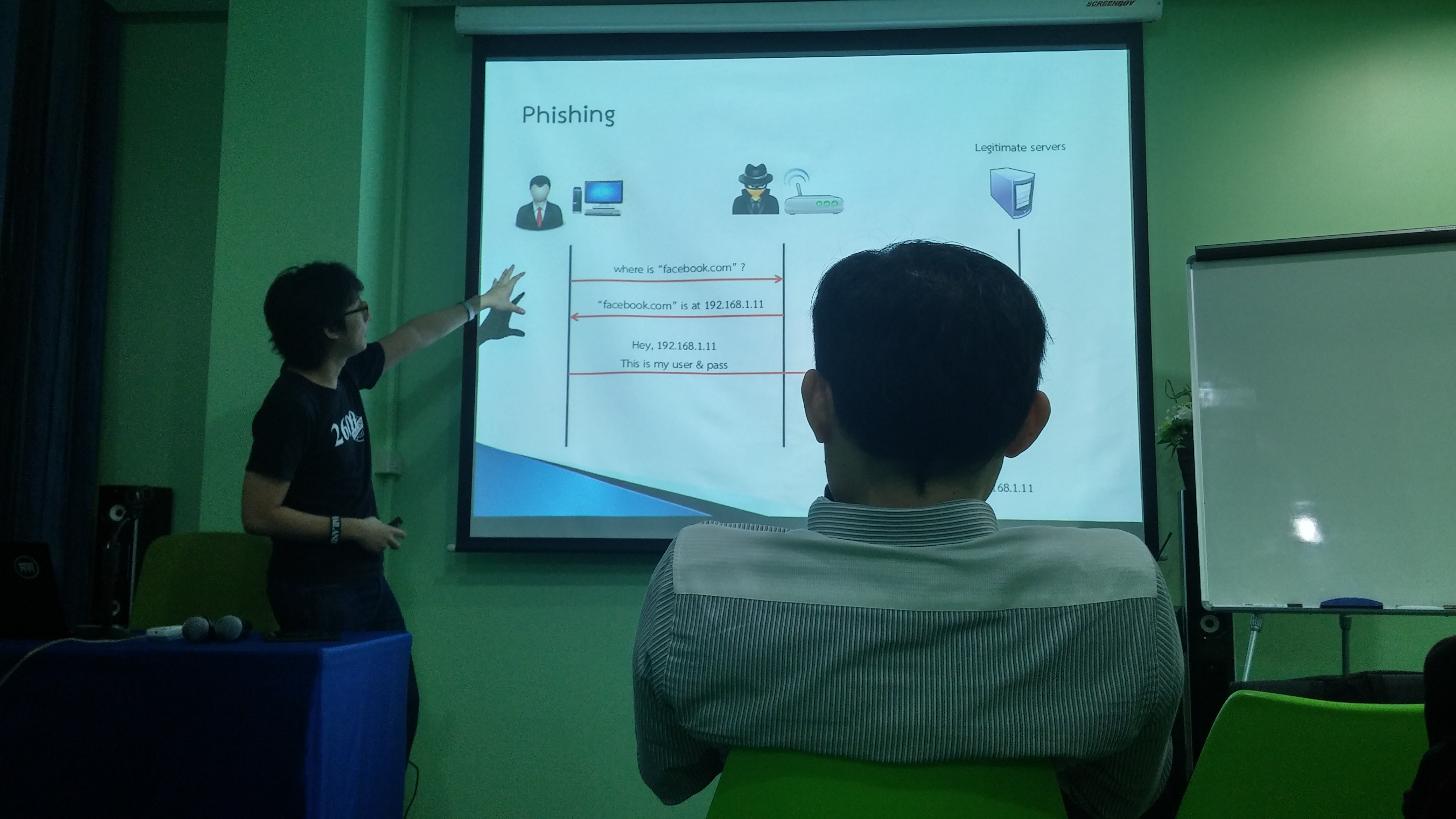

วันนี้งาน 2600 Thailand Meeting จัดเป็นครั้งที่ 25 (แต่เป็นครั้งที่สองของเราที่เคยมา) ในหัวข้อ Rogue Access Point with Mobile Device วิทยากรคือ Wiswat Aswamenakul (Penetration Tester)

พูดคุยเกี่ยวกับเรื่องการทำ Access Point (AP = ตัวปล่อยสัญญาณ WiFi) ปลอมขึ้นมา เพื่อดักจับข้อมูลของ Target รวมถึงการทำตัวเป็น MITM: Man-In-The-Middle เพื่อแอบ Modify ข้อมูลที่รับส่งผ่านตัว AP หรือแม้แต่การส่ง Backdoor กลับไปให้ Target

แล้วก็พาร์ทหลังเป็นการสาธิตการทำ Pentest ผ่าน Mobile Device ก็คือใช้แท็ปเล็ตทำ Rogue AP ขึ้นมา โดยต้องติดตั้ง NetHunter ลงไป ซึ่งจริง ๆ มันก็คือ Kali Linux ที่มาอยู่ใน Mobile Device นั่นเอง บางอย่างจะใช้ง่ายขึ้นเพราะตัว NetHunter ได้ทำเป็นแอพ GUI ให้ใช้ บางตัวแค่แตะ ๆ ๆ ก็เข้าควบคุมเครื่อง Target ได้แล้วงี้ แต่บางตัวก็อาจจะยังต้องใช้เป็น Command line อยู่ แต่อาจจะพิมพ์ยากนิดนึง เพราะมันเป็นแป้นแท็ปเล็ต โดยเจ้าตัว NetHunter นี้จะติดตั้งได้เฉพาะเครื่อง Android พวกตระกูล Nexus / OnePlus อะไรพวกนั้น อ่านรายละเอียดเพิ่มเติมได้ที่นี่ https://www.kali.org/kali-linux-nethunter

มาฟังครั้งนี้ถือว่าได้ความรู้และคอนเซปต์พอสมควร แต่ติด ๆ ขัด ๆ ตรงตอน Demo นิดหน่อย

PCxBlog ช่วงไอทีมีสาระกับฟซบ

PCxBlog ช่วงไอทีมีสาระกับฟซบ